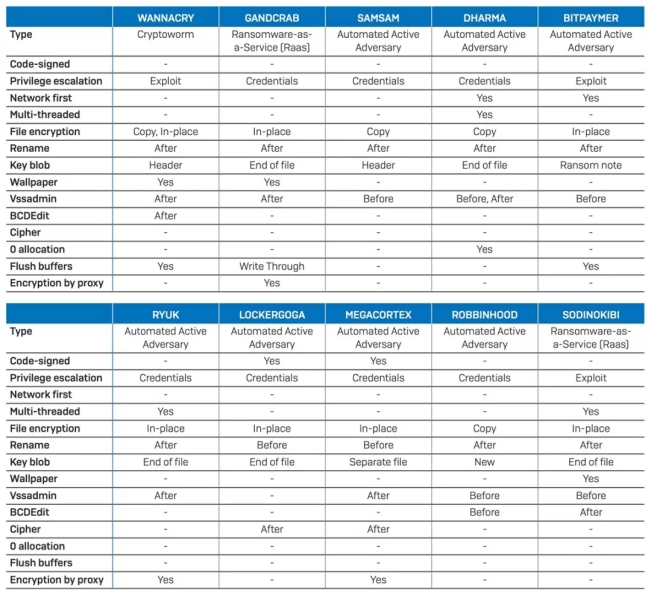

根据最新的Sophos报告,勒索软件试图通过滥用受信任的合法程序来疏忽过去的安全控制措施,然后利用内部系统加密最大数量的文件,并在IT安全团队赶上之前禁用备份和恢复程序。

勒索软件的主要模式

勒索软件通常以以下三种方式之一进行传播:

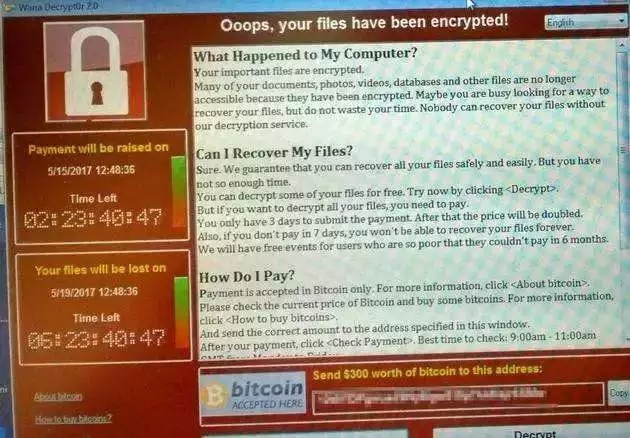

作为一种加密蠕虫,它可以将自身快速复制到其他计算机上以产生最大的影响(例如WannaCry);

作为勒索软件即服务(RaaS),在暗网上以分发工具包的形式出售(例如Sodinokibi);

或通过自动主动攻击者的攻击方式,即攻击者在对网络进行自动扫描后,会手动部署勒索软件,以寻找保护力较弱的系统。

加密代码签名勒索软件

带有购买或被盗的合法数字证书的加密代码签名勒索软件,试图说服某些安全软件该代码是可信赖的,不需要分析。

特权提升

使用随时可用的漏洞(例如EternalBlue)提升权限,以提升访问权限。这使攻击者可以安装程序(例如远程访问工具RAT),以及查看,更改或删除数据,创建具有完全用户权限的新帐户以及禁用安全软件。

跨网络横向移动和狩猎

攻击者可以在一个小时内创建一个脚本,以在网络端点和服务器上复制并执行勒索软件。

为了加快攻击速度,勒索软件可能会优先处理远程/共享驱动器上的数据,首先针对较小的文档大小,然后同时运行多个加密过程。

远程攻击的威胁

文件服务器本身通常没有感染勒索软件。相反,威胁通常在一个或多个受感染的端点上运行,滥用特权用户帐户,有时通过远程桌面协议(RDP)或针对托管服务提供商(MSP)

通常使用的远程监视和管理(RMM)解决方案来远程攻击文档。以管理客户的IT基础架构和/或最终用户系统。

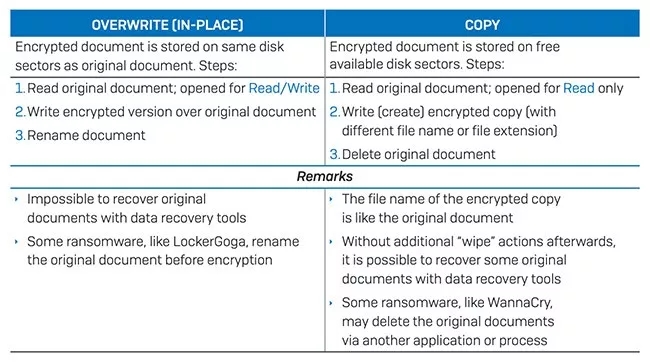

文件加密和重命名

有多种不同的文件加密方法,包括简单地覆盖文档,但是大多数方法都伴随着备份或原始副本的删除,从而阻碍了恢复过程。

勒索软件攻击的发展

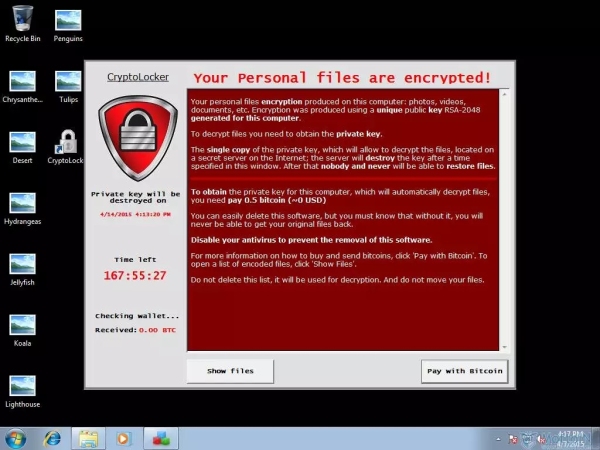

“勒索软件的创建者非常了解安全软件的工作原理,并相应地调整了攻击方式。一切都旨在避免检测,同时恶意软件会尽快加密尽可能多的文档,并且即使不是不可能,也很难恢复数据。

“在某些情况下,攻击的主体发生在晚上,即IT团队在家里睡着了。当受害者发现发生了什么事时,为时已晚。

“至关重要的是要具有强大的安全控制,监管到位和响应覆盖所有端点,网络和系统,并且及时安装软件更新最新版本。