这次,是英特尔和 AMD 两家芯片厂商的锅!

近来关于芯片的大事件真是一桩接着一桩。撇开胶着着的中美芯片“博弈战”,现在英特尔又曝出来新的漏洞了,这次干脆拉上了 AMD 一起。

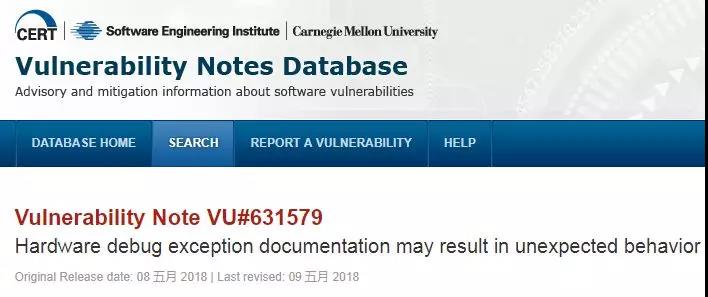

据 The Register、ZDNet 等多家外媒今日报道,美国计算机安全应急响应中心(CERT)发布公告(https://www.kb.cert.org/vuls/id/631579)称,Windows、macOS、Linux、FreeBSD、VMware、Xen 等基于 x86 AMD 和英特尔 CPU 的系统都遭遇了严重的安全危机——一个由于开发人员错误地处理了英特尔和 AMD 两家芯片厂商的调试文档所导致的漏洞。

该漏洞发现者 Nick Peterson 和 Nemanja Mulasmajic 表示,“这是一个非常严重的安全漏洞,但却由于对相关文件理解不深刻而很容易忽略。”

事实上,“无论是语音识别、文本翻译、还是计算机视觉等技术所支撑的人工智能,目前都无法完全理解自己所接受信息的含义”。有的时候,操作系统或管理程序可能并不能正确地处理架构、硬件的调试异常。

据介绍,此次爆发的芯片漏洞即是因为某些架构中断、异常指令(即 MOV 到 SS 和 POP 到 SS)的开发人员对现有文档存在误读。技术上来说,漏洞即来源于操作系统和管理程序处理现代 CPU 中特定调试功能的方式。目前在受影响的这些案例中,处理特定调试异常情况的方式正是重要根源。

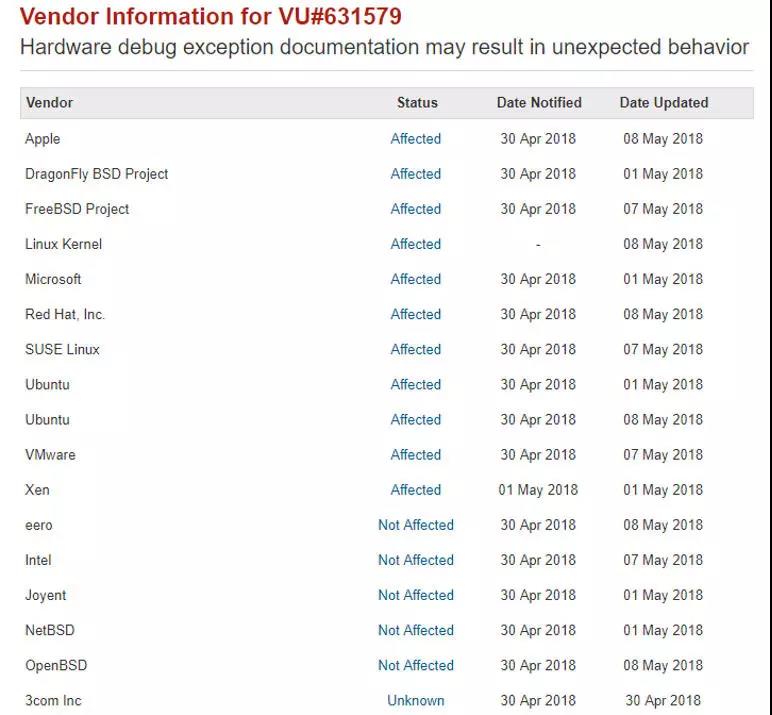

对于 Linux 操作系统而言,这一漏洞可能会导致系统崩溃,而且还能够让黑客提升“访客”账户的访问权限;此外还影响了 Linux 内核功能以及该内核功能的 KVM 管理程序;

对于微软而言,“为了嗅探这一漏洞,黑客首先需要登录系统。接下来,黑客可以运行特定应用来控制那些受影响的系统。”也就是说,该漏洞会允许黑客在内核模式下运行任意代码;

VMware 方面虽然声称,公司的管理程序没有受到影响,但是 VMware vCenter 服务器、VMware 数据保护和 VMware vSphere Integrated Containers 等产品可能受到了影响;

Xen 方面也表示,所有版本的 Xen 程序都受到了影响。但这一漏洞只能被软件虚拟化“访客”嗅探和利用,硬件虚拟化将无法发现和利用这一漏洞。

CERT 表示,虽然这些漏洞与 CPU 的设计无关,但究其根本,还是因为开发人员对这些技术说明缺乏清晰的理解。

目前,受影响的各公司也已经发布了相应补丁进行补救,包括苹果、DragonFly BSD、FreeBSD、微软、红帽、SUSE Linux、Ubuntu、VMware 和 Xen 等。如下图所示,CERT 已经列出了所有更新的补丁链接,且均可在 CERT 公告中直接获取。

本文整理自:

https://www.kb.cert.org/vuls/id/631579

http://www.theregister.co.uk/2018/05/09/intel_amd_kernel_privilege_escalation_flaws/

https://www.securityweek.com/misinterpretation-intel-docs-leads-flaw-hypervisors-oss

https://www.oschina.net/news/95939/vulnerability-about-all-platform

作者 言则 整理 原文出处:CSDN